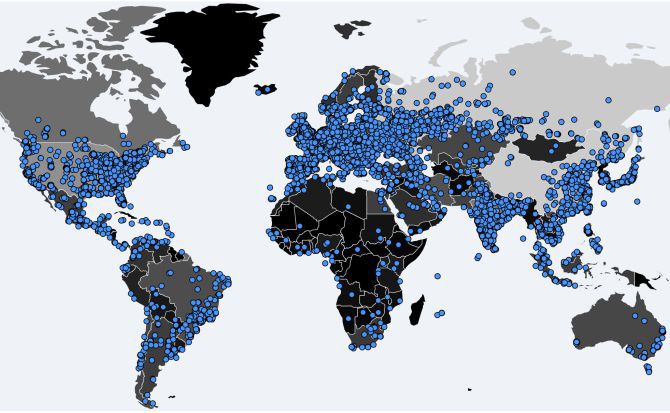

Este fin de semana nos sorprendía la noticia que grandes compañías de todo el mundo han sufrido un ciberatac global que las ha obligado a paralizar sus sistemas y, por lo tanto, parar su negocio. Concretamente, el ramsomware (software malicioso) WannaCry utilizado en el ciberatac global del pasado viernes encriptó los archivos almacenados de más de 200.000 ordenadores a 150 países del mundo. Teniendo en cuenta que las amenazas informáticas son cada vez más complejas, que sabemos de este ciberatac y qué son las medidas de seguridad que tienen que adoptar las empresas?

Qué sabemos de este ataque?

Un ataque ransomware consiste a infectar los equipos, cifrando los datos y pidiendo un rescate para liberar la información. El control del dispositivo se consigue con una campaña de Phising : mediante el uso de ingeniería social lo cibercriminal imita la identidad de una persona o entidad de confianza e invita al destinatario a abrir un archivo que contiene código malicioso que permite al atacante acceder al equipo, tomar el control del usuario y encriptar sus datos. Con sólo que un usuario de la empresa abre el correo y ejecute el archivo, se produce la infección.

Ransomware es un tipo malware al que desgraciadamente ya empezamos a estar acostumbrados. La novedad ha sido que esta vez han aprovechado una vulnerabilidad de Windows para expandir el malware a todos los ordenadores conectados en red (local o Wi-Fin). Microsoft advirtió de esta vulnerabilidad el 14 de marzo de este mismo año, por lo cual ha infectado los equipos que no se hayan actualizado.

Hay que destacar que, aunque las noticias hablen de las grandes empresas, ha sido un ataque a escala global que está afectando miles de compañías de todas las medidas y sectores.

Qué tienen que hacer en las empresas?

Instalar una actualización que corrige el error del sistema operativo siguiendo las instrucciones publicadas por Microsoft: Por Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT 8.1, Windows 10 y Windows Server 2016.

Excepcionalmente, Microsoft ha publicado soluciones para versiones antiguas, por Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64.

Qué tenemos que hacer para prevenir este tipo de situaciones?

1. Concienciar al usuario para detectar y evitar phising (recordamos que todo va empezar con un envío masivo de SPAM que se combina con el uso de ingeniería social para conseguir que los usuarios abren un fichero desconocido, ejecutando así el ransomware).

2.Mantener siempre los equipos actualizados a las últimas versiones del fabricante, puesto que de este modo se habría evitado la propagación por todos los equipos de la red.

3. Tener procedimientos de respuesta a incidentes implementados para reaccionar rápidamente y mitigar el impacto.

4. Disponer de soluciones para la detección de intrusiones y comportamientos anómalos tanto en el Endpoint cómo en el Firewall.

5. Subscribir servicios de alerta y seguridad para detectar estos ataques y tomar medidas. Existen herramientas que permiten la detección avanzada que inician un protocolo de prevención aunque el ordenador no tenga el fijo.

6.Tener un backup de datos de usuarios, servidores y aplicaciones críticas, dejando una de las copias fuera de la organización. De este modo si una empresa se infecta, puede recuperar los datos y restaurar los equipos para volverlos a dejar en estado funcional.

7. Configurar el sistema de backup para desconectar el equipo al hacer la copia o establecer protocolos porque no se permita el acceso de los equipos infectados al servidor de backup .